type

status

date

slug

summary

tags

category

icon

password

在这个数字化的世界里,我们的在线隐私可能会面临许多威胁。VPN作为一种工具,能够帮助我们保护自己的在线隐私。但是,你真的了解VPN如何保护你的隐私吗?本文将深入探讨VPN的工作原理,以及如何在使用VPN时防止隐私泄露。让我们一起来揭开VPN背后的神秘面纱,更好地保护我们的在线隐私吧!

浏览器是如何工作的

当我们在浏览器中输入"www.google.com"并按下回车键时,究竟发生了哪些事情?让我们一起看下后台究竟都发生了什么。

- 首先,是DNS解析的环节。当您输入网址时,浏览器需要查询到该域名的IP地址,以便与服务器进行通信。这个过程包括查找浏览器缓存、系统缓存、路由器缓存、自定义DNS服务器(包括VPN的DNS)、运营商DNS、公共DNS服务、根服务器、顶级域名服务器,最后才是域服务器,中间任何一个环节, 找到域名对应的IP,就不用再继续找下去。 是不是感觉有点复杂,如果大家对DNS感兴趣,我们日后可以专门做一期一起探讨一下DNS解析的奥秘。

- 接下来,浏览器需要根据IP与服务器建立连接,这个过程经过VPN加密隧道,VPN是透明的,是负责把数据重新打包转发出去。

- 建立连接后,浏览器向服务器发送HTTP请求。这个请求包含了请求方法、资源路径/index、HTTP版本和请求头信息等信息。

- 接下来,服务器收到请求,开始处理,这可能涉及访问数据库、执行后端逻辑或调用其他服务

- 处理完毕后,服务器会返回HTTP响应,包含状态码、响应头信息和响应体,通常是一些html,CSS代码和JavaScript代码等。

- 收到响应后,浏览器开始渲染页面。它需要解析HTML、CSS、JavaScript文件,加载图像、视频、音频和字体等资源,将服务器返回的数据转化为我们在屏幕上看到的网页。

我们的IP是怎么被泄露的

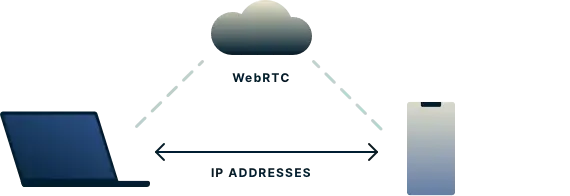

WebRTC 支持浏览器之间径直构建点对点连接,借此达成实时通讯,像视频、语音及数据传输等。在创建 WebRTC 连接之际,浏览器会朝对方传送自身的 IP 地址,以促使双方成功建立连接。攻击者能凭借 JavaScript 或其他技术来访问 WebRTC 里的 API,从而获取用户的 IP 地址。

WebRTC 的 STUN/TURN 服务器同样能够泄露用户的 IP 地址。STUN/TURN 服务器乃是 WebRTC 中用于 NAT 穿透与中继的关键构成部分。倘若这些服务器存在破绽或者配置不当,攻击者便能通过它们来获取用户的真实 IP 地址,进而造成威胁。

如何避免WebRTC泄露IP,有如下三种方案,尝试后, 可用访问https://ipcheck.aibici.org 进行检测是否生效

修改浏览器配置

- Chrome 浏览器

- 不支持禁用WebRTC,只能通过插件禁用

- Edge浏览器

- 有禁用的选项, 但是不生效。

- Firefox浏览器

- 在地址栏输入

about:config并回车,进入「高级首选项」页面;在页面顶部搜索栏里输入media.peerconnection.enabled进行查找;将该选项值设置为false

- Opera浏览器

- 在地址栏输入

opera://settings/privacy并回车,进入「隐私设置和安全性」页面;展开页面底部的「高级」选项;在 WebRTC 设置,选中「禁用非代理 UDP 」。

安装浏览器插件

- Chrome 浏览器

- webrtc-network-limiter

- Edge浏览器

- WebRTC Protect - Protect IP Leak

使用全局VPN

下面是本篇博客的视频版本: